ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ Целью данного обзора является выявление основных тенденций развития ИТ, формулировка проблем и обозначение направления будущих разработок. Преимущество ИТ перед другими исследованиями и разработками заключаются в том, что требуют минимальных издержек (на одного человека обычно достаточно одного компьютера, подключенного к сети). Для внедрения разработанного также не нужно особых издержек. Для решения задач в области ИТ можно формировать группы участников из самых разных организаций, работающих в разных городках и даже странах.

|

Целью данного обзора является выявление основных тенденций развития ИТ, формулировка проблем и обозначение направления будущих разработок.

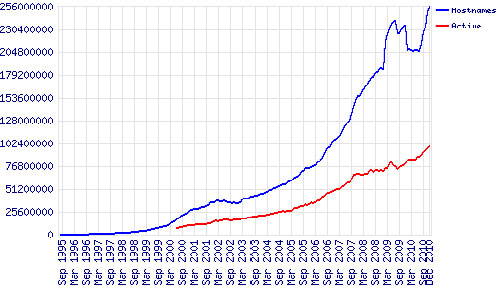

Около 10 лет назад стало ясно, что источником научных знаний помимо теории и эксперимента является моделирование на ЭВМ. Это кардинально поменяло отношение к ИТ в США и Западной Европе. Если в 19 веке прогресс определялся развитием железных дорог, а в 20-ом – автомобильных, то в 21-ом веке двигателем прогресса будут информационные каналы и информационные технологии. Сегодня к Интернет подключено около полутора миллиардов машин. А это потенциальные потребители программ и рекламы. На рис. ниже показан рост числа WEB-серверов в мире по годам (1995-2010гг).

Рост числа WEB-серверов по годам

Из таблицы 2 видно, что технологии ИТ находятся накануне кризиса ограничений. Человечество не смирится с какими-либо ограничениями и по этой причине мы накануне новой технологической революции в области ИТ.

Таблица 1. Технологии

Информатика |

Телематика |

Криптография |

Семантические сети |

Квантовые компьютеры (квадрильоны опер/сек) |

Высокопроизводительные каналы |

RSA |

Контекст, искусственный интеллект |

Нейрокомпьютеры |

Технологии обеспечения сетевой и информационной безопасности |

AES |

|

Биологические компьютеры |

Каналы с высокой допустимой импульсной нагрузкой (реактивность) |

Электронная подпись, сертификаты |

|

Интеграция электронных чипов в биологическую среду |

Квантовая криптография |

||

Моделирование: |

• Наноструктур • Биообъектов • Индивидуальных лекарств • Климата • Оптимизация процессов (например, в энергоустановках) • Работы человеческих органов, включая мозг |

||

Таблица 2 . Проблемы ИТ

N |

Проблема |

Сегодняшний уровень |

Теоретический предел |

1 |

Нанотехнологии в computer science |

22 нм |

5нм 10 13 тактов/сек (постоян-ная поляризации диэлектрика) |

2 |

Передача данных |

10 11 бит/сек |

<10 13 бит/сек ( постоянная поля-ризации диэлектрика ) |

3 |

Сетевая безопасность |

При 1,5 ?10 9 компьютерах в мире постоянно имеется 100 миллионов взломанных машин, 70% часто посещаемых серверов содержат вредоносные коды. Размер отдельной botnet достиг 10 миллионов. 90% почтового трафика является SPAM'ом |

Число сигнатур атак достигло 2,5 миллионов, что делает сигнатурную технику бессмысленной. |

4 |

В криптографии нет доказанных теорем о прочности существующих шифров |

В 2009 году был найден алгоритм для взлома MD5 |

|

5 |

Высокий уровень унификации ОС и приложений создал условия для тотальной уязвимости систем |

Вирус или червь может обрушить сеть в наци-ональном масштабе |

|

6 |

Обеспечение корректного поведения программы даже при наличии в ней ошибок |

Но уже разработаны мемристоры – системы памяти (наноионное устройство, разработанное Hewlett-Packard, 2008 г с размером 5 нм). Предполагается, что к 2012 году мемристоры начнут заменять собою флеш-память. Считается, что мемристоры могут найти применение для моделирования работы человеческого мозга. Сходные параметры позволят получить транзисторы на основе графенов. В ближайшие годы можно ожидать встраивания электронных устройств в человеческое тело. И речь здесь идет не о приборах типа стимуляторов сердца, а об устройствах, соединенных с нервной системой человека.

Тенденции развития ИТ

• Безопасность программ. В стандартном ядре ОС исходный текст содержит около 5 миллионов строк кода. Если учесть прикладные программы, число строк кода следует удвоить. По данным космического агентства США в среднем 10-100 строк кода содержат, по крайней мере, одну ошибку. Если исключить ошибки в комментариях и отладочных секциях, куда программа обычно не попадает, число ошибочных строк кодов на каждой из машин может достигать 100000. По большей части эти ошибки находятся в редко исполняемых частях программы. Основные ветви программы исправлены в процессе отладки. С учетом все большей зависимости людей от корректной работы машин, разработка технологий, гарантирующей безопасность использования программного обеспечения даже при наличии в них ошибок, становится крайне актуальной. Обычно проблема решается путем перезагрузки ОС или приложения. А если программа обеспечивает здоровье человека в реанимации, ответственна за обслуживание вашей дебитной карты или управляет авиалайнером, или оптимизирует состав лекарства индивидуально подогнанных для вашего ребенка? Все это указывает на важность верификации и сертификации программ (code-checker'ы), которые выявляют ошибки алгоритмов, а не синтаксиса. Это область в РФ находится в зачаточном состоянии.

• Распознавание образов. Здесь имеется в виду не только динамические графические, видео или акустические образы, где наблюдается некоторый прогресс (MPEG-7, альфа-маски и объектный подход). Сюда относится и создание мультимедийных баз данных. Но это также и распознавание состояния системы (сервера, сети, системы управления, автоматическое выявление предкризисных состояний). Такая техника нужна для управления потенциально опасными производствами. Проблема здесь в том, что многие статусные параметры имеют нестационарное статистические распределения. Нужно разработать математические алгоритмы минимизации дисперсии при нестационарных статистических распределениях. Распознавание ситуации по многопараметрическому вектору состояния.

• Сквозная гарантия качества обслуживания. Эта проблема должна быть решена в процессе интеграции ЦТВ, Интернет, средств общения, включая мобильные UC (Unified Communication). Эта проблема актуальна не только для информационных сетей, но и, например, для уличного трафика. Решению этой проблемы способствует разработка технологии V PLS (Virtual Private L AN Service ).

• Разработка распределенных систем управления, гарантирующих повышенную надежность. В таких системах отказ отдельных узлов или каналов сети не приводит к выходу из строя системы в целом. Такие сети могут строиться на основе технологий P2P или GRID [1]. Такие сети особенно важны для потенциально опасных технологических процессов, например, для АЭС. Здесь также как и в предыдущем пункте могут использоваться сети типа ZigBee [2].

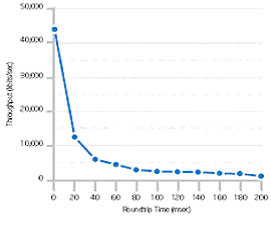

• Каналы и сети, рассчитанные на высокие импульсные нагрузки . Интернет, в частности основной транспортный протокол ТСР не рассчитан на большие импульсные нагрузки (особенно при больших значениях RTT ), и плохо переносит перегрузки (это относится к переключателям и маршрутизаторам).

Хорошие результаты (ускорение до 5 раз) можно достичь, модифицировав приложения, использующие протокол CIFS (Common Internet File System).

Рис. 1. Влияние RTT на пропускную способность канала при window=32K

• Cloud computing [3]

Всего существует 14 вычислительных категорий cloud computing.

- Хранение данных в качестве услуги ( storage-as-a-service )

- База данных в качестве услуги ( database-as-a-service )

- Информация в качестве услуги ( information-as-a-service )

- Процесс в качестве услуги ( process-as-a-service )

- Приложение в качестве услуги ( application-as-a-service = software-as-a-service )

- Платформа в качестве услуги ( platform-as-a-service )

- Интеграция в качестве услуги ( integration-as-a-service )

- Аппаратная инфраструктура в качестве услуги ( Hardware Infrastructure-as-a-service )

- Программная инфраструктура в качестве услуги ( Software Infrastructure-as-a-service )

- Безопасность в качестве услуги ( security-as-a-service )

- Управление в качестве услуги ( management/governance-as-a-service )

- Тестирование в качестве услуги ( testing-as-a-service )

- Унифицированные коммуникации в качестве услуги ( UC-as-a-service )

- Инфраструктура в качестве услуги ( infrastructure-as-a-service )

• PON, GEPON, VPLS [4]

Возраст Ethernet составляет 34 года. По некоторым параметрам этот стандарт не отвечает современным требованиям (MTU, QoS, гарантированное время отклика). Но поменять его достаточно сложно (более миллиарда машин используют этот интерфейс).

Другим направлением развития VLAN является техника VPLS (Virtual Private LAN Service - L2 - RFC-4761, RFC-4762). В какой-то мере VPLS является альтернативой MPLS для локальной сети. Смотри VPLS for Any-to-Any Ethernet Connectivity: When Simplicity & Control Matter . Формально MPLS работает на L3, а VPLS на L2. VPLS использует статические маршруты доставки, а MPLS - динамические. VPLS обеспечивает безопасность за счет присвоения пользователям уникальных идентификаторов. Для прокладки маршрутов VPLS может использовать BGP или LDP. Существует также возможность псевдопроводного Ethernet-соедиения через Интернет посредством протокола MPLS ( VPWS ). Стандарт VPLS может дать большой выигрыш в эффективности, например, при работе с сетями ATM.

• Zigbee, WiFi , 802.15, WiMax, Bluetooth

Основной канальной технологией сейчас и тем более в далекой перспективе будет оставаться оптоволоконика. Но во многих случаях радиоканалы имеют определенную привлекательность, например, в мобильных системах и, например, при автоматизации управления светофорами (zigbee), когда для внедрения не нужно прокладывать кабели.

• Интеграция сервисов. Цифровое ТВ, телефония, Интернет услуги, платежные системы.

Каждый доллар, вложенный в новый программный продукт, сопряжен с 7-10 долларами, которые придется потратить на интеграцию данного продукта в систему. Фирменное приложение может использоваться до 20 лет, подвергаясь обновлению каждые 2-3 года. Система, созданная из продуктов нескольких производителей, обойдется в 4 раза дороже системы от одного производителя. Компания IDS оценивает стоимость интеграции за время жизни приложения (5-20 лет) равной стоимости приложения, умноженной на 30-40. При использовании продуктов разных производителей эта цифра растет экспоненциально.

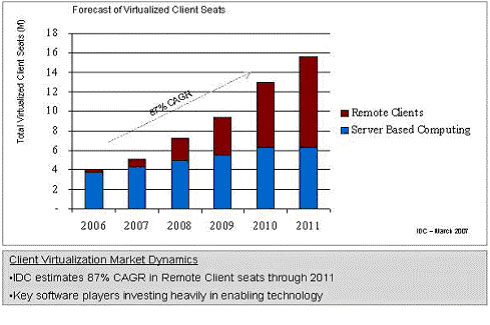

• Виртуализация.

Использование виртуализации позволяет поднять коэффициент использования вычислительных ресурсов до 70-80%. Чтобы пояснить эти аргументы количественно, посмотрим на ниже приведенную таблицу.

Таблица 3 . Оценка эффективности виртуализации

|

До виртуализации |

После виртуализации |

Размер информационного центра |

240 серверов |

84 сервера |

Энергопотребление |

240@200Вт |

30@200Вт, 52@270Вт |

Полная потребляемая мощность |

48 кВт |

20,04кВт |

Стоимость электроэнергии на год |

33.638,$ |

14.016,00$ |

Дополнительные расходы (UPS) |

5.045,76$ |

2.102,40$ |

Издержки на охлаждение |

27.078,91$ |

11.282,88$ |

Экономия за год |

|

38.361,79$ |

Помимо энергоресурсов при виртуализации сокращается потребность и в мощных UPS. Переход на виртуализацию стимулирует разработку специального оборудования для управления питанием вычислительной техники. Одновременно происходит процесс минимизации энергопотребления. Смотри раздел "Направления и тенденции развития ИТ-технологий" ("Зеленый компьютинг") . Таким образом "второе пришествие" виртуализации диктуется чисто экономическими соображениями.

Рис. 2. Анализ рынка виртуальных клиентов (см. Increase Utilization, Decrease Energy Costs With Data Center Virtualization )

• GRID-системы

Последнее десятилетие было ознаменовано быстрым развитием слабо и сильно связанных GRID . Области применения Grid многообразно, но высокая эффективность достигается только для задач, допускающих распараллеливание Для произвольных задач имеет место логарифмическая зависимость производительности от числа процессоров.

• Green computing

Технологии green computing разрабатывались для минимизации энергозатрат. Простые беззатратные меры при проектировании новых информационных центров могут сэкономить 20-50% затрат на электрическую энергию, а системные меры позволят довести экономию до 90%. В США реализуется программа снижения потребления энергии компьютерами в 2 раза (здесь присутствует и экологический аспект).

Таблица 4. Практические меры по экономии энергозатрат

|

Экономия |

Средства |

Ограничения |

Правильный масштаб NCPI |

10-30% |

Использование модульной архитектуры в системе питания и охлаждения. |

Для новых систем и модификаций. Трудно модифицировать |

Виртуализация серверов |

10-40% |

Включает консолидацию приложений на малом числе серверов (блейд-сервера) |

Требует изменений основных ИТ процессов. Для достижения экономии в существующих системах, некоторые источники питания и блоки охлаждения может быть нужно отключать |

Более эффективная архитектура кондиционеров |

7-15% |

Порядковая система охлаждения имеет более высокую эффективность при высокой плотности. Более короткие пути воздушных потоков требуют вентиляторов меньшей мощности. Следует предпринимать меры для снижения высушивания воздуха. Это исключит использования систем кондиционирования влажности. |

Для вновь создаваемых систем. Выигрыш ограничен для систем с высокой плотностью |

Экономичные режимы работы кондиционеров |

4-15% |

Многие кондиционеры имеют экономичные опции. |

Для вновь создаваемых систем. Трудно модифицировать |

Более эффективное размещение в помещении |

5-12% |

Размещение может существенно влиять на эффективность работы кондиционеров. |

Для вновь создаваемых систем. Трудно модифицировать |

Более эффективное оборудование питания |

4-10% |

Новые лучшие модели UPS имеют на 70% меньшие энергопотери. Следует учитывать, что мощные UPS требуют охлаждения |

Для вновь создаваемых систем |

• UC ( интеграция сервисов, оптимизация техники связи, позиционирование субъектов )

Сюда включаются многие технологии: унифицированные сообщения ( UM ), включая голос, факс, мобильный телефон и email, обеспечение оперативной связи вне зависимости от места пребывание партнеров (схема "click-to-talk"), оперативный доступ к справочным системам, многостороннюю связь, интеграцию самих бизнес-процессов и т.д. Для реализации таких услуг компания Microsoft разработала специальный коммуникационный сервер, размещаемый в офисе (OCS). Смотри также www.ucstrategies.com .

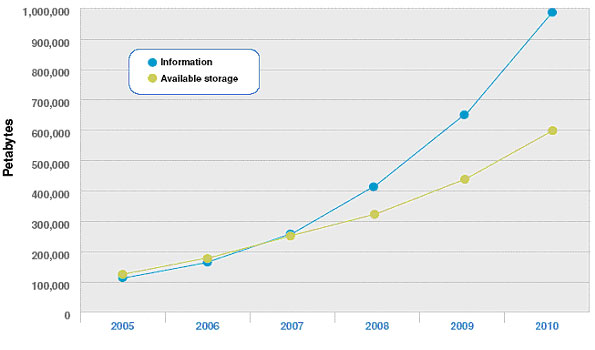

• Рост информационных объемов

Человечество узнает об окружающем мире все больше. Необходимые и реальные объемы данных, хранящихся в информационных репозитариях, растет почти экспоненциально. Темпы роста информационных объемов по годам (2005-2010) смотри на рис. 3. ( The Top 5 IT budget Killers ). Практически та же тенденция прослеживается в сфере аппаратной и программной сложности. Из рисунка видно, что дефицит нужного объема памяти со временем нарастает.

Рис. 3. Рост объемов информации по годам.

• Многофакторная аутентификация

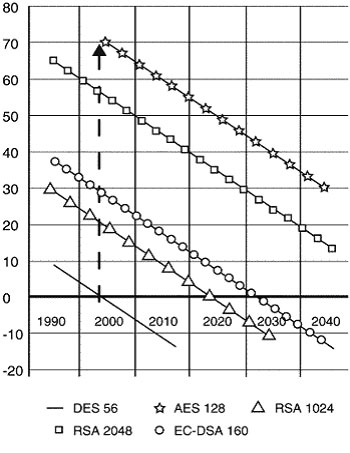

Важно помнить, что до сих пор не доказаны теоремы, гарантирующие прочность кодов криптозащиты (невозможность быстрого подбора ключей).

К сожалению два года назад был скомпрометирован алгоритм хэширования MD 5, используемый при формировании сертификатов.

Рис. 4. Время жизни криптографических алгоритмов

• Проблема усложнения программного обеспечения ( Bloatware = Elephantware )

Сформулирован даже закон Niklaus Wirth , который гласит, что скорость работы программ понижается быстрее, чем увеличивается быстродействие вычислительного оборудование. Ниже в таблице представлены минимальные требования разных версий операционной системы Windows.

Таблица 5. Аппаратные требования ОС Windows

Версия |

Процессор |

Память |

Жесткий |

Windows 95 |

25 |

8 |

50 |

Windows 98 |

266 |

24 |

200 |

Windows ME |

150 |

32 |

320 |

Windows 2000 Server |

133 |

64 |

1000 |

Windows XP |

300 |

128 |

1500 |

Windows Vista |

800 |

1000 |

15000 |

Усложнение программ делает их уязвимее, а требование к их надежности растет от дня ко дню.

В 2008 году в мире использовалось 350.000.000 USB-флэш модулей памяти, что создает определенные угрозы. За последние два года 52% предприятий пострадали от утраты конфиденциальных данных, хранившихся на USB-драйвах. На рынке появились приборы, которые требуют аутентификации для доступа к таким устройствам. Кроме того, флэш память стала причиной занесения вируса в машины Международной космической станции.

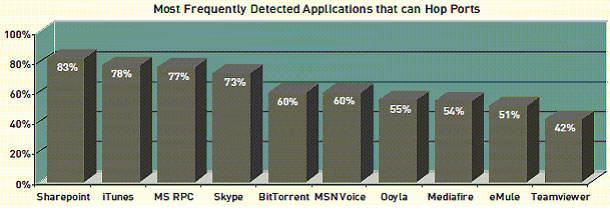

• Использование приложений с коммутацией портов

Еще несколько лет назад практически все приложения использовали при работе 1 максимум 2 порта. Пожалуй первыми приложениями, нарушившими эту традицию стали файлообменные программы eMule, BitTorrent, Kazaa, Gnutella, Ares и др. (P2P). Еще одним популярным приложением такого типа является Skype. Но мало-помалу сформировался быстро расширяющийся класс таких приложений. Это сопряжено с широким внедрением технологии Web 2.0. В настоящее время только компания Google предлагает около 20 таких приложения. Эти технологии позволяют решить проблемы ускорения обменов, экономии ресурсов и, в некоторых случаях, обеспечить более высокий уровень безопасности. Но риск их использования пока достаточно велик. Число организаций и индивидуальных пользователей этих приложений быстро растет. Это связано с тем, что эти приложения обеспечивают более высокие эксплуатационные характеристики. Всего к текущему моменту времени доступны 105 подобных программных приложений. На рис. 5 приведены основные приложения, которые в процессе работы осуществляют коммутацию портов. Смотри The Application Usage and Risk Report . An Analysis of End User Application Trends in the Enterprise ( весна 2010).

Рис. 5. Приложения, осуществляющие переключение портов.

• Программы в качестве государственного оружия

Кибероружие против других стран и организаций сейчас имеет вид botnet. Такие botnet будут создаваться путем установки троянских коней на официальных правительственных сайтах (выглядит безумием - но люди достаточно безумны). Такие сети использовались ранее против Эстонии и Грузии. Во многих странах создаются специальные группы по кибероружию (США, Китай, Россия, Великобритания, Франция, Израиль и Корея).

Впрочем, самая большая botnet – это совокупность машин с ОС Windows (ведь мы не знаем, какие программы туда заносятся при обновлении ОС). Здесь уместно упомянуть о программах, которые зашиты в ЦПУ, BIOS и чипах драйверов внешних устройств, тексты которых неизвестны. А там могут содержаться и недокументированные программные сегменты. Те, кто работает с LINUX, также не могут себя чувствовать спокойно именно по этим причинам.

• Проблема катастрофоустойчивого резервного копирования

Резервные копии должны храниться в другом здании по отношению к расположению исходных копий, чтобы даже в случае пожара или другого бедствия, когда все, что хранится в здании уничтожается, потери критической информации не происходило.

• Проблемы уязвимости сети

WEB-страница содержит много такого, что не видно при просмотре. Именно по этой причине WEB-страницы и браузеры образуют цепочку, через которую в машины внедряются различные вредоносные программы (например, атака drive-by download). Новые технологии обычно сложнее старых, и по этой причине уязвимее. W EB -2.0 открывает много новых уязвимостей. Каждый час создается 1883 вредоносных кода! (Работа идет без выходных, отпусков и без скидок на кризисы). (Mike Chapple, "Endpoint Security").

Существует огромное множество уязвимостей, большинство из которых связано с программными ошибками (см. пункт 1 данного перечня). Но некоторые уязвимости связаны с дефектами алгоритмов или протоколов. Особый класс атак составляют DoS и DDoS. Не брезгуют хакеры и методами социальной инженерией. Проблема усугубляется тем, что вторжения в сети и машины перешли на коммерческие рельсы . Примером такой программы является Зевс , которая разработана специально для кражи средств из банков.

Основным источником заражения вредоносными кодами стали социальные сети. В 2009 году компания PandaLabs выявила 25 миллионов новых разновидностей вредоносных кодов (за предыдущие 20 лет было выявлено всего 15 миллионов вредоносных сигнатур).

Увеличивается число угроз, связанных с использованием поисковых систем.

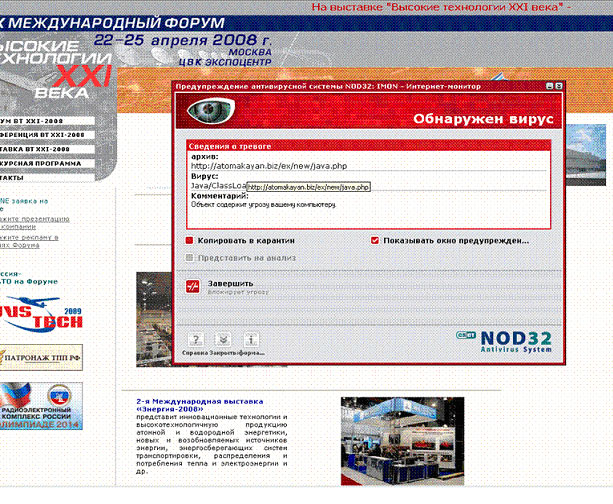

Заражениям все чаще подвержены различные официальные сайты (см. рис. 6 – сайт форума “Высокие технологии 21 века”).

Ниже приводится список классов вредоносных сетевых кодов.

Вирусы , черви , троянские кони , malware, adware, spyware, ransomware, scareware, rogueware, phishing, pharming, vishing, rootkit, clickjacking, Scam, SPAM, DoS, DDoS, MAC-flooding, XSS, SQL-injection, CSS, drive-by Download…

Но бывает и тривиальный подбор паролей, выполняемый программно, попытки проверки устойчивости работы приложений (посылка запросов с некорректными параметрами), проверка правильности конфигурирования системы и т.д.

Следует помнить: антивирус+ firewall + IPS – это успокоительное , а не лекарство , но без них еще хуже (эти средства бессильны против атак нулевого дня)… |

Рис. 6.

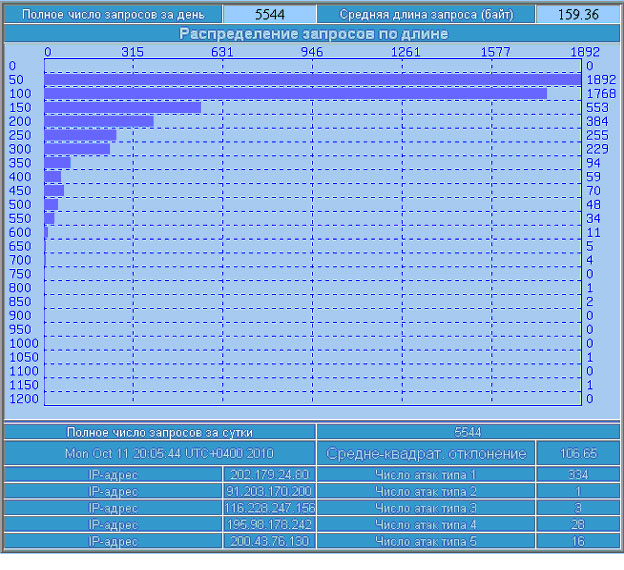

На рис. 7 показано резюме атак сервера book.itep. ru за сутки. Число атак варьируется в широких пределах от единиц до десятков тысяч за сутки. Это и DoS-атаки и попытки подбора паролей и поиск известных уязвимостей.

Рис. 7. Резюме атак за сутки WEB -сервера book.itep.ru

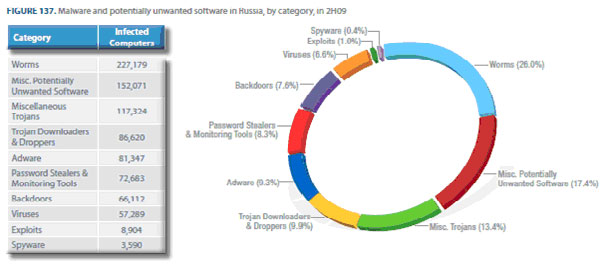

Рис. 8. Состояние сетевой безопасности в России по данным компании Microsoft

Среди центров управления botnet замечены сети Russian Business Networks, McColo, Atrivo, 3FN, UkrTelegroup и EstDomains . В ноябре 2009 министерство юстиции США обвинило девять человек (из России, Молдовы и Эстонии) в краже 9 миллионов долларов со счетов клиентов (RBS WorldPay). В 2009 году осужден "король SPAM" Алан Ральски (Мичиган), контролировавший заметную долю рассылки SPAM в США.

Начиная с 2009 года сетевые атаки помимо чисто коммерческих целей, начинают преследовать политические, экономические и военные цели.

ESET labs регистрирует более 200.000 новых уникальных вредоносных кодов каждый день.

• Проблемы уязвимости данных

Поскольку самым важным товаром в этом веке станет информация, важность ее защиты самоочевидна.

В ближайшем будущем практически вся информация будет криптографически защищена, включая ту, которая хранится на различных носителях, включая флэш-память.

• Использование приложений с распознаванием голоса

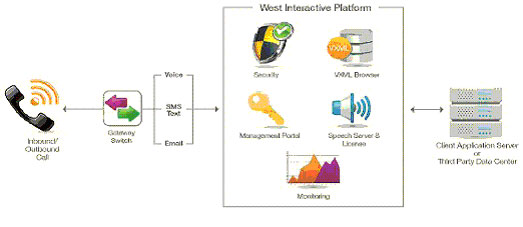

Широкое внедрение голосовых Интернет коммуникаций, например, Skype, создало платформу для развития новых технологий манипулирования голосовыми данными, в частности технику IVR> (Interactive Voice Response). Появляются интерактивные голосовые приложения, базирующиеся на VoiceXML .

В последнее время IVR подразумевает также применение дикторо-независимого распознавания речи. На основе таких технологий создаются специализированные call-центры, обслуживающие клиентов, включая безоператорские справочные голосовые системы. Данная технология может стать основой надежных систем голосового управления.

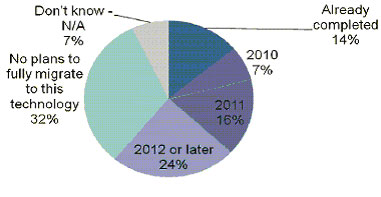

Рис. 9. Использование и планы внедрения приложений IVR .

23% организаций планируют использовать технологии IVR в своих контактных центрах до 2011 года. Наблюдается быстрый рост этого сектора рынка услуг. IVR включается в claud-сервис порталы типа PaaS (Platform as a Service). См. рис. 10.

Рис. 10. Платформа в качестве сервиса (PaaS) для IVR

Смотри также книгу Б. С. Гольдштейн, В. А. Фрейнкман Call-центры и компьютерная телефония, БХВ Санкт-Петербург, 2002, ISBN 5-8206-0105-X .

ИТ-технологии меняют среду взаимодействия и многие привычные процедуры. Если я покупаю за рубежом программу, оплачиваю ее со своей кредитной карты, и получаю программу через Интернет, где здесь место таможни? Если я написал программу и продал ее за рубеж, оплату мне перевели на мой счет в Женеве, где здесь налоговая служба? Я не говорю об электронных деньгах, некоторые фирмы предоставляют кредиты, по существу осуществляя эмиссию денег и подменяя собой Центробанк.

На очереди появление новых расчетных средств, место кредитных карт могут занять мобильные телефоны.

Преимущество ИТ перед другими исследованиями и разработками заключаются в том, что требуют минимальных издержек (на одного человека обычно достаточно одного компьютера, подключенного к сети). Для внедрения разработанного также не нужно особых издержек. Для решения задач в области ИТ можно формировать группы участников из самых разных организаций, работающих в разных городках и даже странах. Понятно, что исследования в области искусственного интеллекта требуют больших издержек.

Международное сотрудничество во многих отраслях ИТ может затормозить отток молодых специалистов из РФ, ведь они смогут участвовать в крупных проектах, не покидая своих рабочих мест. Такое сотрудничество упростит накопление навыков и знаний внутри страны.

Предстоят годы удивительных, фантастических открытий и разработок, в которых могут успешно участвовать студенты и выпускники МФТИ. Более детальное описание обозначенных проблем и решений можно найти на сервере http :// book . itep . ru .

Литература

- http :// book . itep . ru /4/7/ grid . htm

- http :// book . itep . ru /4/41/ zigbee . htm

- http :// book . itep . ru /4/7/ cloud . htm

- http :// book . itep . ru /4/41/ pon . htm

- http :// book . itep . ru /10/ symantec . htm

- http :// book . itep . ru /4/41/ resources . htm

- Ю.А.Семенов “ Алгоритмы телекоммуникационных сетей ”, Бином, М, 2007, три тома, 1970 страниц